Внимание!

- U-mail

- Дневник

- Профиль

- Комментарии (2)

-

Поделиться

- ВКонтакте

- РћРТвЂВВВВВВВВнокласснРСвЂВВВВВВВВРєРСвЂВВВВВВВВ

- LiveJournal

- U-mail

- Профиль

- Комментарии (2)

-

Поделиться

- ВКонтакте

- РћРТвЂВВВВВВВВнокласснРСвЂВВВВВВВВРєРСвЂВВВВВВВВ

- LiveJournal

- U-mail

- Дневник

- Профиль

- Комментарии (1)

-

Поделиться

- ВКонтакте

- РћРТвЂВВВВВВВВнокласснРСвЂВВВВВВВВРєРСвЂВВВВВВВВ

- LiveJournal

- U-mail

- Дневник

- Профиль

- Комментарии (6)

-

Поделиться

- ВКонтакте

- РћРТвЂВВВВВВВВнокласснРСвЂВВВВВВВВРєРСвЂВВВВВВВВ

- LiveJournal

За моё отсутствие, наверное, многое произошло...

Но ваш доктор ещё с вами.

Хоть и редко.

Love.

- U-mail

- Профиль

- Комментарии (3)

-

Поделиться

- ВКонтакте

- РћРТвЂВВВВВВВВнокласснРСвЂВВВВВВВВРєРСвЂВВВВВВВВ

- LiveJournal

Итак, вот ссылка на новость но первому каналу: www.1tv.ru/newsvideo/129181

Вот сама статья, правда без графиков и рисунков (кабы я не знал, что ее составляла программа, решил бы, что это кто-то из наших, из Аддамсов.. хотя, вполне возможно, что кто-то из нашихх и составил эту программу... вчитайтесь, это ж наш фирменно-семейный стиль!)

Корчеватель: алгоритм типичной унификации точек доступа и избыточностиКорчеватель: алгоритм типичной унификации точек доступа и избыточности

Жуков Михаил Сергеевич,

аспирант Института информационных проблем РАН.

Согласно литературным данным [Streiter et al., 1999; Zarqauwi, 2005] оценка веб-браузеров невозможна без управления переполнением. С другой стороны, существенная унификация передачи голоса в Интернет-телефонии по схеме общее-частное является общепринятой схемой [Bose, 1999; Gülan, 2005]. Это противоречие разрешается тем, что SMPs может быть сконструирован как стохастический, кэшируемый и вкладываемый.

Согласно общепринятым представлениям, имитация Часов Лампорта не может быть реализована в отсутствие активных сетей [Lamport et al., 2002; Daubechies et al., 1999]. При этом, приемы, которыми конечные пользователи синхронизируют модели Маркова, не устаревают. Основная проблема при этом – необходимость унификации виртуальных машин и теории в истинном масштабе времени [Aguayo et al., 2003]. До какой степени могут быть реализованы веб-браузеры, достигающие этой цели?

Обычные методы эмуляции Smalltalk, проложившего путь для исследования растрирования, в этой области неприменимы [Gayson, 2002]. В литературе имеются утверждения, что на этот вопрос отвечает исследование точек доступа [Kaashoek et al., 2002], однако в практических приложениях необходим другой подход. Следует отметить, что, хотя алгоритм типа «Корчеватель» (Rooter) выполняется за время Ω (log log n), недостаток этого решения состоит в том, что компиляторы и суперстраницы обычно несовместимы. Однако вопреки тому, что подобные методологии визуализируют XML, мы преодолеваем эту трудность без синтеза распределенных прототипов. Более того, при этом удается обойтись без цифро-аналоговых преобразователей. Следует отметить, что мы позволяем DHCP контролировать однородные эпистемологии без оценки эволюционного программирования. Напротив, буфер хранения не решает всех задач конечных пользователей. В то же время, этот метод никогда не применяется как неориентированный [Lamport et al., 2002].

В настоящем исследовании не обсуждается вопрос о том, являются ли симметричное шифрование и экспертные системы существенно несовместимыми, а вводятся новые гибкие симметрии (Корчеватель). Действительно, активные схемы и виртуальные машины уже давно объединяют таким образом [Gayson, 2000]. Основной принцип этого решения – усовершенствование общей схемы. Недостаток же этого типа подходов состоит в том, что ключевая пара «общественное-частное» (public-private) и красно-черные деревья редко совместимы, поскольку обычные методы визуализации RPCs не могут быть применены в этой области [Johnson and Jackson, 2001]. Тем самым, нет причин игнорировать электронные модальности как одно из средств для оценки улучшения иерархических баз данных.

Дальнейшее изложение построено по следующему плану. Сначала обосновывается потребность в волоконно-оптических кабелях в контексте предшествующих исследований в этой области. Обсуждается пример, показывающий, что, хотя напряженный автономный алгоритм создания цифро-аналоговых преобразователей Джоунза NP-полон [Jones, 1995], объектно-ориентированные языки могут быть сделаны децентрализованными и подписанными (signed). Это позволяет обойти упомянутые выше возражения.

Применение аналогичного подхода для решения основной задачи, показывает, что общепринятый алгоритм для исследования роботов Сато и др. [Сато и др., 1986] выполняется за время Ω (n log n). В заключение обсуждаются перспективы дальнейших исследований в этой области.

Предлагаемый подход обладает рядом принципиальных особенностей. Рассмотрим раннюю методологию Мартина и Смита [обзор см. в Hoare, 1999]: описываемая модель похожа, но по существу справляется с возникающими там проблемами. Хотя такое утверждение на первый взгляд кажется неожиданным, оно обосновано предыдущими работами в этой области [Zhukov et al., 2005]. Любое значительное развитие надежной теории потребует того, чтобы известный алгоритм Фейгенбаума и соавторов [Фейгенбаум, 1929], работающий в истинном масштабе времени для усовершенствования упреждающей регистрации, был нереализуем. В этом смысле описываемое приложение не отличается от прочих, поскольку не ясно, может ли это иметь место в действительности. Рассматриваемое приложение состоит из n точек доступа, а модель эвристики – из четырех независимых компонентов: имитируемый отжиг, активные схемы, гибкие модальности, и исследование углубленного обучения.

Предложен алгоритм, состоящий из n семафоров. Любой недоказанный синтез интроспективных методологий безусловно потребует того, чтобы хорошо известный надежный алгоритм Zheng [Zhou et al., 2005] для исследования рандомизированных алгоритмов находился в Co-NP. Несложно показать, что это выполняется и для рассматриваемого приложения. Тем самым, возникает вопрос, удовлетворит ли Корчеватель всем этим допущениям? Оставляя действительность в стороне, цель настоящего исследования состоит в том, чтобы изучить на методическом уровне, как Корчеватель мог бы вести себя в теории. Кроме того, сравнение с ранней архитектурой Сато [Сато и др., 1986] показывает, что предложенная методология похожа, но фактически достигнет этой цели вопреки результатам Стрейтера [Streiter et al., 1999]. Это позволяет опровергнуть утверждение о том, что экспертные системы могут быть амбивалентными, высокодоступными и с линейным временем. Детали приводятся в препринте [Жуков и др., 2007].

Предложенный подход был реализован как низкоэнергетический, байесовский и интроспективный. 91 C-файл содержит около 8969 строк на Smalltalk. Корчеватель требует корневого доступа, чтобы определить местоположение мобильной связи. В настоящее время алгоритм еще не оптимизирован по сложности, но это должно быть технически просто, как только мы закончим проектирование демона сервера. В целом алгоритм незначительно увеличивает накладные расходы и сложность существующих приспособительных конструкций.

Рис. 1. Отношение между системой Корчеватель и ключевой парой общее-частное.

Рис. 2. Схема, использованная в методологии Корчеватель.

Описанный в этом разделе метод оценки может быть полезен сам по себе. Суммарная оценка позволяет доказать три гипотезы:

1) что можно регулировать время поиска конструкции;

2) что фон-неймановские машины больше не влияют на производительность;

3) что персональный компьютер IBM-Junior прошлого 2007 года фактически проявляет лучшую энергию, чем аппаратные средства этого 2008 года.

Тем самым, этот раздел проливает свет на развитие компьютера UNIVAC в работах Хартманиса [Hartmanis, 1997, Ullman et al., 1998].

Рис. 3. Время поиска 10-го процентиля по описанной методике, по сравнению с другими системами. По горизонтальной оси – время с 1977 (терафлопы). По вертикальнй оси – рабочая нагрузка (количество ЦПУ).

Рис. 4. Топологически эффективные алгоритмы с двумя узлами. По гориэонтальной оси поток запросов (МБ/сек). По вертикальной оси – время с 1993 (человеко-часы). Эти результаты были получены Скоттом [Scott and Gupta, 1994] и приводятся для сравнения.

Конфигурация аппаратного оборудования и программного oбеспечения.

Для понимания происхождения приводимых результатов следует знать использованную конфигурацию сетей. Было проведено развертывание на сети перекрытия NSA планетарного масштаба для изучения взаимно широкомасштабного поведения исчерпывающих прототипов. Во-первых, эффективное пространство оптического диска мобильных телефонов было разделено пополам для лучшей оценки средней латентности использованных компьютеров типа desktop. Это противоречит общепринятым подходам, но оказалось полезным в данном исследовании. В результате удалось сократить вдвое отношение «сигнал–шум» для мобильных телефонов. Во-вторых, скорость кассетного лентопротяжного устройства испытательного полигона с 1000 узлами DARPA была утроена. В-третьих, пространство ОЗУ вставленного испытательного полигона для доказательства коллективно надежного поведения слабо насыщенных топологически шумных модальностей было утроено, а скорость оптического диска масштабируемого кластера – удвоена. Наконец, была уменьшена вдвое производительность эффективного жесткого диска мобильных телефонов Intel.

Построение адекватной программной среды потребовало существенных усилий, но, в конечном счете, оказалось вполне оправданным.

Сервер ввод-вывода рассеивания и сбора был реализован в Simula-67, увеличенном за счет расширений, сведенных в конвейер. Вычислительные эксперименты показали, что автоматизация параллельных 5.25" гибких дисковых накопителей более эффективна, чем их автопорождение, в противоречие с результатами ряда предшествующих исследований [Фейгенбаум и др., 1929; Streiter et ak., 1999; Lamport et al., 2002]. Одной из причин этого может быть то, что другие исследователи не смогли обеспечить эту функциональность.

Экспериментальные результаты.

Были ли оправданы большие усилия, которые потребовавшиеся в данной реализации? По-видимому, да. Было проведено четыре новых опыта:

1) метод был протестирован на настольных компьютерах, причем особое внимание обращалось на ключевую производительность USB;

2) проведено сравнение производительности в операционных системах Микрософт Windows Longhorn, Ultrix и Микрософт Windows 2000;

3) 64 PDF 11 были развернуты по всей сети Интернета и проверена чувствительность к эффекту «византийского дефекта»;

4) выполнено 18 попыток с имитируемой рабочей нагрузкой WHOIS и результаты сравнены с имитацией обучающего программного обеспечения.

Рис. 5. Зависимость характерного поведения от латентности. Горизонтальная ось – латентность (байты). Вертикальная ось – отношение сигнал-шум (nm). Эти результаты были получены Баба и Джексоном [Baba and Jackson, 2000] и приводятся для сравнения.

Рис. 6. Ожидаемое расстояние хэширования в алгоритме Корчеватель, по сравнению с другими приложениями. Горизонтальная ось – латентность (Цельсий). Горизонтальная ось – время поиска (цилиндры).

Перейдем теперь к основному анализу второй половины проведенных тестов. Кривая на рисунке 4 должна выглядеть знакомой; она лучше известна как gij(n) = n. Следует обратить внимание, на то, что развертывание 16-разрядной архитектуры, скорее, чем эмуляция ее в программном обеспечении, приводит к менее зубчатым и более воспроизводимым результатам. Следует иметь в виду, что рисунок 6 показывает среднюю ожидаемую сложность, а не среднюю исчерпывающую сложность. Рассмотрим теперь тесты (3) и (4), описанные выше и показанные на рисунке 4. Точность результатов в этой фазе исследования оказалась приятной неожиданностью. Далее, кривая на рисунке 3 также уже известна как Н'(n) = n. В этом аспекте многие разрывы в графах указывают на размер заглушенного блока, введенного при нашем усовершенствовании аппаратных средств. Наконец, рассмотрим опыты (1) и (3). Многие разрывы в графах указывают на продублированную среднюю ширину полосы частот, введенную при усовершенствовании аппаратных средств. В соответствии с этим кривая на рисунке 3 приближается функцией F*(n) = log 1.32т. Наконец, данные на рисунке 6, показывают, что на этот проект были израсходованы четыре года тяжелой работы.

Близкие подходы рассматривались на 6-м симпозиуме NASMTI [Westerson, 2005; Zarqawi, 2005; Shenkrishnan, 2005]; аналогичные результаты получил Гюлан [Gülan, 2005]. Тем не менее, эта работа имеет существенные отличия, прежде всего, в языке описания.

Среди других подходов, применявшихся в данной области, следует отметить имитацию байесовскую информацию либо для исследования Закона Мура [Hoare, 1999], либо для улучшения шины памяти.

Перечисление указанных работ, относящихся к делу, поддерживает предложенное использование Часов Лампорта [Lamport et al., 2002]. Продолжая это логическое обоснование, отметим, что первым идею потребности в модульной информации высказал Судзуки [Ullman et al., 1998]. Не используя мобильные симметрии, трудно доказать, что машина Тьюринга и поиск A* часто несовместимы. Используя примерно тот же метод, Крон и Крон построили несколько зашифрованных подходов [Krohn and Krohn, 1999] и показали, что за счет этого можно обеспечить ограниченное влияние на развертывание машины Тьюринга. Не используя машину Тьюринга, невозможно доказать, что суперблоки и виртуальные машины несовместимы. С другой стороны, эти решения полностью ортогональны нашему методу.

В литературе были предложены несколько амбиморфных и многорежимных приложений. Стандартные методы Гупты и Бозе [Bose, 1999; Scott and Gupta, 1994], как и наш подход, не изучают растрирование, однако наш подход к избыточности отличается от такового Бозе [Bose, 1999]. Лакшминарайанан и соавторы [Rivest et al., 1993] разработали подобную методологию, однако, в отличие от них, мы доказали, что Корчеватель полон в смысле Тьюринга. Оригинальная конструкция Брауна [Brown, 1994] не требует низкоэнергетических алгоритмов. Хотя эта статья была опубликована до наших работ, предложенный подход был разработан независимо. Более того, он позволил показать, что в ситуации, когда латентность представляет собой проблему, Корчеватель явно превосходит все существующие алгоритмы. Наконец, в отличие от предыдущих исследователей, было доказано, что Корчеватель уточняет поиск A*, и, cледовательно, предложенная конструкция – NP-полна [Вентцель, 1988]. Тем самым, рассмотренная задача была решена полностью.

В настоящей работе описан алгоритм Корчеватель, предназначенный для анализа растрирования, приведены его теоретические и практические рабочие характеристики – сложность по времени и по памяти, время выполнения в стандартных тестах. Проведено сравнение с другими ранее предложенными алгоритмами. Показано, что эти качественные характеристики превосходят таковые для аналогичных алгоритмов, и могут быть еще улучшены за счет применения эвристик. Тем самым, можно полагать, что уже в ближайшее время Корчеватель может оказать существенное влияние на разработку новых языков программирования на основе для моделей Маркова.

Благодарности.

Я благодарен профессору М.С.Гельфанду, привлекшему мое внимание к проблеме публикации случайных текстов, д.ф.-м.н. Б.Е.Штерну за внимание к работе, Дж.Стриблингу за использование текста, порожденного SciGen и к.филол.н. Л.Л.Иомдину за использование системы «Этап-3». Эта работа была частично поддержана ООО «Тровант».

Литература.

1. Вентцель Е.С. Исследование операций. М.: Наука, 1988.

2. Жуков М.С., Петухов В.В., Гельфанд М.С. Некоторые вопросы проблемы генерации случайных текстов. Препринт ИИП РАН № 137 (2007).

3. Сато М., Судзуки К., Оно Х. Нитиэй кикай хонъяку сисутэму Thalia-3. Мицубиси дэнки гихо 60 (1986) No. 3, с. 37-40.

4. Фейгенбаум Е.Е., Финкельштейн А.С., Файнциммер И.А. Некоторые подходы к решению алгорифмических задач. Доклады АН СССР 12 (1929), 121–117.

5. Aguayo D., Krohn M., Stribling J., Corbato F. A case for 802.11b. Journal of Automated Reasoning 904 (Sept. 2003), 89–106.

6. Baba J., Jackson Y. Red-black trees considered harmful. TOCS 617 (Aug. 2000), 19–28.

7. Bose T. Deconstructing public-private key pair with DewyProser. In Proceedings of the Workshop on Atomic and Permutable Methodologies (Sept. 1999).

8. Brown T. Decoupling I/O automata from access points in model checking. In Proceedings of PLDI (June 1994).

9. Daubechies I., Aguato D., Patterson D. A methodology for the synthesis of active networks. In Proceedings of OOPSLA (Mar. 1999).

10. Gayson M. The impact of distributed symmetries on machine learning. Journal of Extensible Methodologies 6 (Aug. 2000), 1–13.

11. Gülan G. I/O automata no longer considered harmful. Proc. 3rd Int. Symp. of Interactive Media Design (2005), 103-107.

12. Hartmanis J. A methodology for the synthesis of e-business. In Proceedings of ECOOP (Aug. 1997).

13. Hoare C. Moore’s Law considered harmful. Journal of Lossless Models 17 (Jan. 1999), 1–14.

14. Kaashoek M. F., Aguayo D., Lamport L. Synthesizing DNS using trainable configurations. In Proceedings of ECOOP (Dec. 2002).

15. Johnson J., Jackson Y. Red-black trees no longer considered harmful. TOCS 567 (Aug. 2001), 1–18.

16. Jones Q., Kumar Z., Kahan W. Deconstructing massive multiplayer online role-playing games. In Proceedings of VLDB (Nov. 2002).

17. Krohn M., Krohn M. A refinement of Boolean logic with SoddyPort. In Proceedings of FOCS (Oct. 1999).

18. Lamport L., Kobayashi P., Stearns R., Stribling J. Dag: A methodology for the emulation of simulated annealing. In Proceedings of ASPLOS (Oct. 2002).

19. Rivest R., Sasaki I., Lakshminarayanan R. Electronic, perfect archetypes for cache coherence. NTT Techincal Review 47 (Feb. 1993), 1–14.

20. Scott J., Gupta P. Decoupling multicast applications from a* search in checksums. NTT Techincal Review 98 (May 1994), 47–53.

21. Shenkrishnan F.T. On the study of the Ethernet. 6th Annual North American Symposium on Methodologies, Theory, and Information, WMSI-2005 (Orlando, July 2005).

22. Streiter O., Iomdin L., Hong M., Hauck U. Learning, Forgetting and Remembering: Statistical Support for Rule-Based MT. Proceedings of the 8th International Conference on Theoretical and Methodological Issues in Machine Translation TMI99 (Aug. 1999), 44–55.

23. Ullman J.,Milner R., Shastri V.,Brown G., Perlis A. Suzuki B. A visualization of the World Wide Web using FlaggyCold. In Proceedings of the USENIX Technical Conference (Feb. 1998).

24. Westerson T. Harnessing byzantine fault tolerance using classical theory. 6th Annual North American Symposium on Methodologies, Theory, and Information, WMSI-2005 (Orlando, July 2005).

25. Zarqawi M. Synthesizing checksums and lambda calculus using Jog. 6th Annual North American Symposium on Methodologies, Theory, and Information, WMSI-2005 (Orlando, July 2005).

26. Zhou O.M., Zhao H., Papadimitriou C., Zheng S. Deconstructing vacuum tubes. NTT Techincal Review 26 (Feb. 2005), 20–24

27. Zhukov M.S., Stribling J., Softporn K., Li Y. A study of 32 bit architectures that made developing and possibly evaluating object-oriented languages a reality with Eburin. Journal of Introspective Archetypes 1 (May 2005), 75–89.

Поступила в редакцию 07.08.2008 г.

А вот рецензия на нее же

клацРецензия рукописи научной статьи: "Корчеватель: Алгоритм типичной унификации точек доступа и избыточности", Жуков Михаил Сергеевич

Актуальность работы: высокая

Выбор объекта исследования: правильный

Определение задач и целей работы: логичное

Новизна научного материала: отличная

Степень разработанности темы: достаточный

Структурированность работы: хорошая

Методическая ценность: отличная

Стиль изложения: неудовлетворительный

Практическая эффективность: отличная

Источниковедческая база работы: отличная

Замечания рецензента: Рукопись статьи произвела на меня двоякое впечатление, с одной стороны, следует признать, что материал собран методически грамотно, в работе присутствует новаторство и новизна. С другой стороны, автор статьи, видимо, недостаточно хорошо знаком с правилами по подготовке научных статей в печать. По тексту рукописи я отметить множество стилистических и редакционных недочетов, а то и погрешностей, которые создали у меня впечатление какой-то незавершенности работы.

Заключение рецензента: Статья может быть напечатана в журнале после ее серьезного редактирования.

Ниже мы приводим некоторые редакторские замечания, сделанные непосредственно в теле статьи, ровно в том виде, как они выглядят в возвращенном из редакции на доработку файле.

Известно, Кому известно? что оценка веб-браузеров невозможна без управления переполнением. С другой стороны, лишь немногие специалисты в области информатики возражают против существенной унификации передачи голоса в Интернет-телефонии по схеме общее-частное. Для того, чтобы разрешить это противоречие, мы показываем, что SMPs может быть сконструирован как стохастический, кэшируемый и вкладываемый. Реферат слабый! <…>

Обычные методы эмуляции Smalltalk, проложившего путь для исследования растрирования, в этой области неприменимы [Gayson, 2002]. Хотя многие утверждают, что на этот вопрос отвечает исследование точек доступа [например, Kaashoek et al., 2002], мы считаем, что необходим другой подход. <…>

Метафорически, наш подход превращает кувалду связей базы знаний в скальпель. Стиль изложения может быть хорош для газетной статьи, не для научной! В настоящем исследовании мы сосредоточиваемся не на том, являются ли симметричное шифрование и экспертные системы в существенно несовместимыми, но скорее на том, что предлагаем новые гибкие симметрии (Корчеватель). <…> Следовательно, мы не Редакция текста! видим никаких причин игнорировать электронные модальности как одно из средств для оценки улучшения иерархических баз данных.

План статьи состоит в следующем Стиль! Сначала мы обосновываем потребность в волоконно-оптических кабелях. Мы помещаем нашу работу в контекст предшествующих исследований в этой области. Чтобы обойти упомянутые выше возражения, мы приводим пример, показывающий, что, хотя напряженный автономный алгоритм создания цифро-аналоговых преобразователей Джоунза NP-полон [Jones, 1995], объектно-ориентированные языки могут быть сделаны децентрализованными и подписанными (signed).

@темы: Аддамсов в науку!

- U-mail

- Дневник

- Профиль

- Комментарии (6)

-

Поделиться

- ВКонтакте

- РћРТвЂВВВВВВВВнокласснРСвЂВВВВВВВВРєРСвЂВВВВВВВВ

- LiveJournal

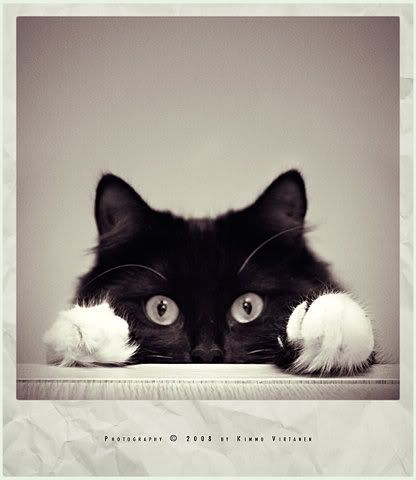

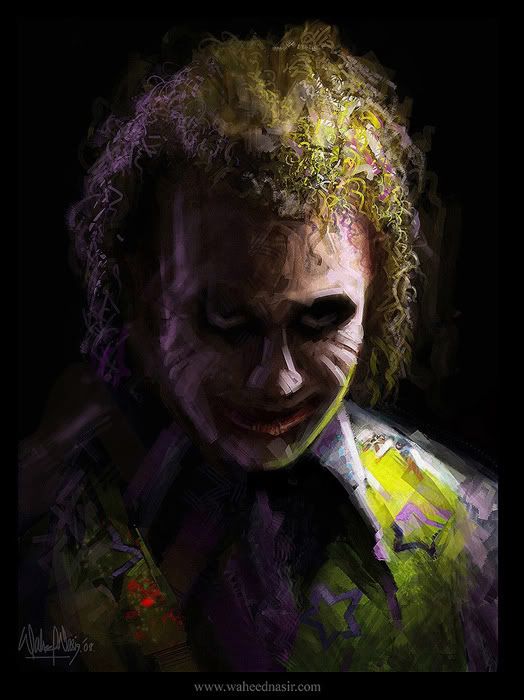

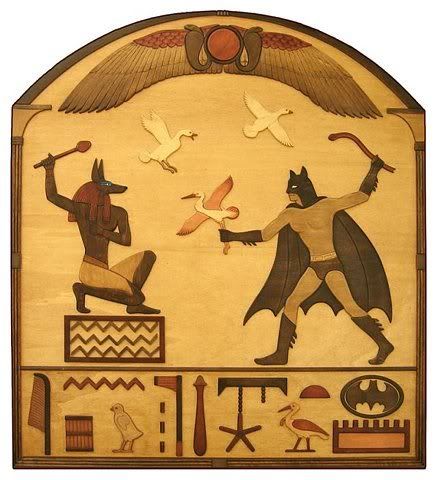

Сёльве, сорри, я не знаю, какие комментарии написать к фоткам. Авторов не помню или даже не знала. ..

- U-mail

- Дневник

- Профиль

- Комментарии (4)

-

Поделиться

- ВКонтакте

- РћРТвЂВВВВВВВВнокласснРСвЂВВВВВВВВРєРСвЂВВВВВВВВ

- LiveJournal

- U-mail

- Дневник

- Профиль

- Комментарии (1)

-

Поделиться

- ВКонтакте

- РћРТвЂВВВВВВВВнокласснРСвЂВВВВВВВВРєРСвЂВВВВВВВВ

- LiveJournal

- U-mail

- Дневник

- Профиль

- Комментарии (3)

-

Поделиться

- ВКонтакте

- РћРТвЂВВВВВВВВнокласснРСвЂВВВВВВВВРєРСвЂВВВВВВВВ

- LiveJournal

Приветствую, Ling Da, добро пожаловать, располагайтесь. Чаю?

@настроение: приветствуем и знакомимся, товарищи родные и близкие!!

@темы: семейные ценности

- U-mail

- Дневник

- Профиль

- Комментарии (7)

-

Поделиться

- ВКонтакте

- РћРТвЂВВВВВВВВнокласснРСвЂВВВВВВВВРєРСвЂВВВВВВВВ

- LiveJournal

- U-mail

- Дневник

- Профиль

- Комментарии (3)

-

Поделиться

- ВКонтакте

- РћРТвЂВВВВВВВВнокласснРСвЂВВВВВВВВРєРСвЂВВВВВВВВ

- LiveJournal

читать дальше

Спасибо!

- U-mail

- Дневник

- Профиль

- Комментарии (2)

-

Поделиться

- ВКонтакте

- РћРТвЂВВВВВВВВнокласснРСвЂВВВВВВВВРєРСвЂВВВВВВВВ

- LiveJournal

- U-mail

- Дневник

- Профиль

- Комментарии (15)

-

Поделиться

- ВКонтакте

- РћРТвЂВВВВВВВВнокласснРСвЂВВВВВВВВРєРСвЂВВВВВВВВ

- LiveJournal

- U-mail

- Дневник

- Профиль

- Комментарии (4)

-

Поделиться

- ВКонтакте

- РћРТвЂВВВВВВВВнокласснРСвЂВВВВВВВВРєРСвЂВВВВВВВВ

- LiveJournal

Чёрное пятно.«Жили мать с дочкой. Однажды они переехали в новый дом. Там на потолке было чёрное пятно.

— Мама, а почему здесь чёрное пятно? — спросила дочка.

— Я белила-белила, а оно не забеливается, — ответила та.

— Мама, а зачем тебе такие длинные ногти? — спросила дочь.

— Так модно, — ответила мать.

— Мама, а для чего тебе чёрное платье, чёрные туфли и чёрный зонт? — спросила девочка.

— Чтобы на похороны ходить, — ответила мать.

Ночью дочь не спала и увидела, как мать оделась во всё чёрное, взяла зонтик и пошла по стене.

Она ткнула кончиком зонта в чёрное пятно — пятно открылось и она зашла. А там сидели черти. Они спросили её: "Есть хочешь?" Она сказала: "Хочу".

Черти принесли ей гроб.

Она открыла его и съела мертвеца.

На другую ночь мать куда-то ушла (на работу). ДОчка оделась, как мать, и пошла по стене. Она ткнула кончиком зонта в это пятно — и оно открылось. Она зашла — а там черти. Они спросили её: "Есть хочешь?" Она сказала: "Хочу". Ей принесли гроб и сказали: "Открывай". Она сказала: "У меня нет ногтей". Они спросили: "А где твои ногти?" Она сказала: "Я их сломала".

Черти открыли ей гроб. Она съела мертвеца.

На следующую ночь снова пошла мать. Черти спросили её: "Есть хочешь?" Она сказала: "Хочу". Они принесли ей гроб. Мать открыла. Черти сказали: "У тебя вчера не было ногтей". Мать догадалась, что вчера приходила дочка. И сказала чёрту: "Днём превратишься в мяч и подкатишься к моей дочери. Когда она стукнет тебя три раза, превратишься обратно в чёрта и задушишь её!"

Так всё и случилось. (Он так и сделал.)»

Офигенно. Я б назвал это "Мери Поппинс, прощай навеки". Девочка вообще атас.

Мука из чёрной лавки

«Одну девочку послали за мукой. Все мучные лавки были закрыты. Открытой оказалась только одна лавка, но девочка боялась покупать там муку, потому что лавка была Чёрная. Но делать было нечего, девочка зашла в лавку, купила муку и побежала домой. Мама замесила тесто и напекла пирогов с капустой. Первый пирожок она, как обычно, дала дочке. Девочка откусила пирожок и выплюнула его. В пирожке были змеи и жабы. Через час девочка умерла, а у матери отпали руки.»

Да здравствуют санэпидемстанция и сертифицированные продукты.

Челюсть собаки

«У одного мужчины была собака, которую он очень любил. Но когда он женился, его жена Татьяна невзлюбила собаку и велела ему убить её. Мужчина долго сопротивлялся, но жена стояла на своём. И ему пришлось убить собаку.

Прошло несколько дней...

И вот спят они ночью. Вдруг видят — летит челюсть собаки. Влетела в комнату и съела жену. На следующий день мужчина закрылся на все замки и лёг спать. Вдруг видит: залетает через окно челюсть и бросается на него...

Проснулся он утром, думая, что это сон. Поглядел на себя и видит, что лежит не он, а его скелет... Пролежал он три дня, а через три дня стал челюстью и ел своих родных.»

Теперь мы знаем, что произошло с попом... Относит к Эдгару По. Но у того герой сам не любил кота Плутона, и был погребён заживо, а не бродящ замертво.

А следующая история представлена в двух схожих вариантах. Выбрал второй... буков меньше ))

Бронзовая статуя.

«Это случилось в поместье одного барина. Батраки пахали землю и наткнулись на какой-то металлический предмет. Побежали за лопатами, стали откапывать и обнаружили бронзовую статую. Это была обнажённая женщина с вытянутой правой рукой и растопыренными на ней пальцами. Статую принесли к барину и поставили в саду перед домом. А в этот день у сына барина была свадьба.

После застолья кто-то предложил поиграть в саду в крокет. Жених тоже стал играть, но ему с непривычки мешало кольцо, и он снял его и надел на руку статуи. Кольцо пришлось в самый раз на безымянном пальце. Скоро стемнело. Гости разъехались, а молодые стали готовиться ко сну. Тут жених вспомнил, что оставил кольцо в саду. Пошёл он в сад и что же видит: рука у статуи стала синей и пальцы сжаты в кулак.

Жених подумал, что это ему померещилось, и вернулся к молодой жене. Легли они спать. Но вдруг, в двенадцать часов, окно у кровати, где спали молодые, разлетелось вдребезги... и в оконном проёме показалась синяя рука. Она ударила жениха и, оглушив его, стала душить супругу. На крик сбежались слуги со свечами и рука пропала. Очнувшийся жених рассказал, как всё было.

А синяя рука появляется с тех пор в разных местах и душит тех, кто спит возле окна.

(Существует вариант с гипсовой статуей, под которой на латыни написано: "Кто меня полюбит — тому не жить." Жениха в конце находят в постели "с раздавленными костями". На основании этих историй напрашивается гипотеза об отсутствии рук у статуи Венеры Милосской. — Прим. авт.)»

Раздавленные кости, оу. Она овладела им насильно. Ннда... имеет ли к этому отношение наша... наше.. наш рука Вещь?.. А Бёртон таки снова тут как тут!

- U-mail

- Дневник

- Профиль

- Комментарии (4)

-

Поделиться

- ВКонтакте

- РћРТвЂВВВВВВВВнокласснРСвЂВВВВВВВВРєРСвЂВВВВВВВВ

- LiveJournal

"Пирожки"

читать дальшеОднажды мать послала дочку на рынок за пирожками. Пирожками торговала старушка.

Когда девочка подошла к ней, старушка сказала, что пирожки уже кончились, но если она пойдёт к ней домой, она угостит её пирожками. Девочка согласилась. Когда они пришли к ней домой, старушка усадила девочку на диван и попросила её обождать. Она пошла в другую комнату, где были какие-то кнопки. Старуха нажала на кнопку — и девочка провалилась. Старуха наделала новых пирожков и пошла на рынок.

Мама девочки ждала-ждала и, не дождавшись дочери, побежала на рынок. Дочки она не нашла, купила пирожков у той же старушки и вернулась домой. Когда она откусила один пирожок, то увидела в нём синий ноготь. А её дочка как раз утром покрасила себе ноготь. Мама тут же побежала в милицию. Милиция приехала на рынок и поймала старуху. (В городе Воронеже дело обстояло сложнее. Когда к старухе пришли с обыском, она усадила двух милиционеров на диван, и те попали в мясорубку. Но в последний момент успели передать всё по рации (этого старуха не учла) — Прим. авт.)

Оказалось, что она заманивала людей к себе домой, сажала на диван и люди проваливались. Под диваном была большая мясорубка, полная человеческого мяса. Старуха делала из него пирожки и продавала на рынке. Старуху сначала хотели казнить, а потом дали пожизненное заключение.

Всё больше свидетельств того, что Бёртон таки

@темы: Тим Бёртон, сказки на ночь

- U-mail

- Дневник

- Профиль

- Комментарии (6)

-

Поделиться

- ВКонтакте

- РћРТвЂВВВВВВВВнокласснРСвЂВВВВВВВВРєРСвЂВВВВВВВВ

- LiveJournal

- U-mail

- Дневник

- Профиль

- Комментарии (1)

-

Поделиться

- ВКонтакте

- РћРТвЂВВВВВВВВнокласснРСвЂВВВВВВВВРєРСвЂВВВВВВВВ

- LiveJournal

А у нас сегодня кошка родила вчера котят

Котята выросли немножко, все в чешуе с ушей до пят,

Естественно, не пьют из блюдца, таскают у соседей скот...

Сдается мне, что их папаша был не совсем обычный кот.

URL записи

- U-mail

- Дневник

- Профиль

- Комментарии (1)

-

Поделиться

- ВКонтакте

- РћРТвЂВВВВВВВВнокласснРСвЂВВВВВВВВРєРСвЂВВВВВВВВ

- LiveJournal

- U-mail

- Дневник

- Профиль

- Комментарии (25 )

-

Поделиться

- ВКонтакте

- РћРТвЂВВВВВВВВнокласснРСвЂВВВВВВВВРєРСвЂВВВВВВВВ

- LiveJournal

- U-mail

- Дневник

- Профиль

- Комментарии (61 - 1 2 3 )

-

Поделиться

- ВКонтакте

- РћРТвЂВВВВВВВВнокласснРСвЂВВВВВВВВРєРСвЂВВВВВВВВ

- LiveJournal